SSL POODLE[貴賓犬]漏洞的解決辦法

最近老威做了幾個(gè)https協(xié)議的站,本來(lái)對(duì)ssl這東西不是很懂,全站重定向到https后,檢測(cè)網(wǎng)站的時(shí)候出來(lái)一大堆漏洞,其中包括SSL POODLE,俗稱“貴賓犬”漏洞,此漏洞是針對(duì)SSL3.0中CBC模式加密算法的一種padding oracle攻擊,可以讓攻擊者獲取SSL通信中的部分信息明文,如果將明文中的重要部分獲取了,比如cookie,session,則信息的安全出現(xiàn)了隱患。雖然我做SEO的時(shí)間也不短了,但是安全這方面平時(shí)還真不怎么接觸,這幾天把ssl的漏洞研究了一個(gè)遍,還好沒白下功夫,網(wǎng)站安全分?jǐn)?shù)已經(jīng)接近滿分。

如何檢測(cè)網(wǎng)站漏洞

可以是通過https在線檢測(cè)工具h(yuǎn)ttps://myssl.com/或者h(yuǎn)ttps://wosign.ssllabs.com/來(lái)進(jìn)行檢測(cè)。

SSL POODLE(貴賓犬)漏洞的修復(fù)措施:

禁用sslv3協(xié)議

不同的web server不盡相同。這邊列舉主流的服務(wù)器的禁用方式(ps:套件版本過低可能會(huì)導(dǎo)致無(wú)法啟用新型加密套件跟算法,請(qǐng)升級(jí)到最新版本)

Nginx服務(wù)器:

(openssl1.0.1+版本支持TLS1.1和TLS1.2協(xié)議)

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers AESGCM:ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL;

apache服務(wù)器:

(openssl1.0.1+版本支持TLS1.1和TLS1.2協(xié)議)

apache2.X版本:

SSLProtocol all -SSLv2 -SSLv3 SSLCipherSuite ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL

Tomcat服務(wù)器:

(先備份再配置,低版本的配置后有啟動(dòng)不了的風(fēng)險(xiǎn),請(qǐng)升級(jí)tomcat和jdk版本,JDK1.7及以上支持TLS1.2協(xié)議)

Tomcat 6 (prior to 6.0.38)

<Connector port="443" protocol="org.apache.coyote.http11.Http11Protocol" maxThreads="150" SSLEnabled="true" scheme="https" secure="true" keystoreFile="keystore/domain.jks" keystorePass="證書密碼" clientAuth="false" sslProtocols="TLSv1,TLSv1.1,TLSv1.2" ciphers="TLS_RSA_WITH_AES_128_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_128_CBC_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256, TLS_RSA_WITH_3DES_EDE_CBC_SHA, TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA" />

Tomcat 7 and later

< Connector port="443" protocol="org.apache.coyote.http11.Http11Protocol" maxThreads="150" SSLEnabled="true" scheme="https" secure="true" keystoreFile="keystore/SSL.jks" keystorePass="證書密碼" clientAuth="false" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" ciphers="TLS_RSA_WITH_AES_128_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_128_CBC_SHA256, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256, TLS_RSA_WITH_3DES_EDE_CBC_SHA, TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA" />

使用apr的tomcat(windows環(huán)境路徑請(qǐng)使用“\”)

<Connector port="443" maxHttpHeaderSize="8192" maxThreads="150" protocol="HTTP/1.1" enableLookups="false" disableUploadTimeout="true" acceptCount="100" scheme="https" secure="true" SSLEnabled="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" SSLCertificateFile="conf/2_domian.com.crt" SSLCertificateKeyFile="conf/3_domian.com.key" SSLCertificateChainFile="conf/1_root_bundle.crt" />

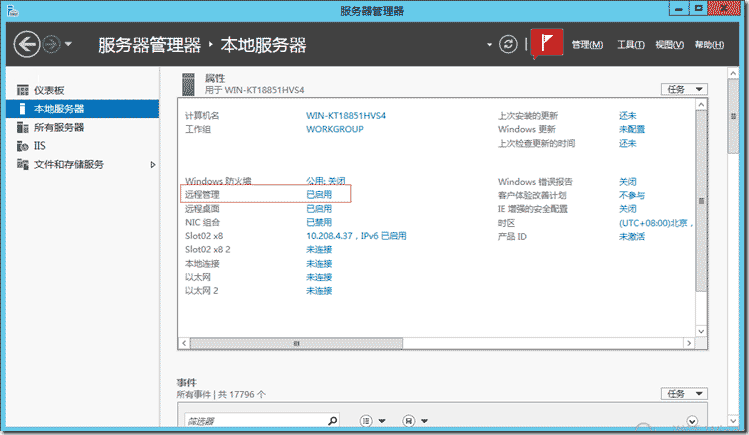

IIS服務(wù)器:

使用我們的套件工具,按照如下圖進(jìn)行修復(fù)。

下載地址:

windows server 2008 http://www.wosign.com/download/IISCrypto.exe

windows server 2012 https://www.nartac.com/Downloads/IISCrypto/IISCrypto40.exe

備注:windows server 2003不支持tls1.1和1.2請(qǐng)升級(jí)至2008 R2或2012

本文為老威SEO博客原創(chuàng)文章,歡迎各位轉(zhuǎn)載,轉(zhuǎn)載請(qǐng)保留或注明出處!

掃描二維碼推送至手機(jī)訪問。

版權(quán)聲明:本文由小熊SEO發(fā)布,如需轉(zhuǎn)載請(qǐng)注明出處。